サイト脆弱性診断は、Webサイトのセキュリティ上の弱点(脆弱性)を特定し、対策するためのプロセスです。Webサイトやアプリケーションに存在する可能性のある脆弱性を検出し、それらが悪用される前に修正することを目的としています。

この記事では、Web担当者やWebディレクターが知っておくべき脆弱性診断の基礎知識から実践方法までを解説します!

脆弱性とは何か?なぜ診断が必要なのか

脆弱性とは

脆弱性(ぜいじゃくせい)とは、コンピューターのOSやソフトウェアにおいて、プログラムの不具合や設計上のミスが原因となって発生したセキュリティ上の欠陥のことです。

代表的な脆弱性には以下のようなものがあります。

- SQLインジェクション:Webアプリケーションの入力フォームなどから不正なSQL文を挿入し、データベースを操作する攻撃

- クロスサイトスクリプティング(XSS):Webサイトに悪意のあるスクリプトを埋め込み、ユーザーのブラウザ上で実行させる攻撃

- クロスサイトリクエストフォージェリ(CSRF):ユーザーが意図しない操作をWebサイト上で行わせる攻撃

- セッション管理の不備:セッションIDの漏洩や推測可能な生成方法による不正アクセス

- 認証機能の不備:パスワードポリシーの不備やアカウントロック機能の欠如など

他人事のように見えますが、これらの脆弱性をついた攻撃は日々世界中で行われており、自社のサイトも突然標的にされてしまうかもしれません。

脆弱性が放置されるとどうなるか

脆弱性を放置することで、以下のような深刻なリスクが発生する可能性があります。

- 情報漏洩:顧客の個人情報や機密データが外部に流出

- サイト改ざん:Webサイトの内容が勝手に変更され、悪意のあるコンテンツが表示される

- サービス停止:DDoS攻撃などによりWebサイトが利用できなくなる

- 不正アクセス:管理者権限を奪われ、システムを自由に操作される

- マルウェア感染:訪問者のデバイスにウイルスなどのマルウェアが感染する

実際にこれらの被害により、莫大な損失が発生した企業も少なくありません。

脆弱性診断が必要な理由

多くの企業は、以下のような脆弱性の問題を抱えています。

- 古いソフトウェアの使用:セキュリティパッチが適用されていない古いバージョンのCMSやプラグイン

- 不適切な設定:デフォルト設定のまま使用している管理画面やデータベース

- 弱いパスワード:推測されやすいパスワードの使用

- 不適切なアクセス制御:必要以上の権限を付与している

- 暗号化の不備:HTTPS通信が正しく設定されていない

定期的な脆弱性診断を実施することで、安全性の向上が期待できます。

- リスクの可視化:潜在的なセキュリティリスクを事前に把握できる

- 早期発見・早期対応:脆弱性を早期に発見し、攻撃を受ける前に修正できる

- セキュリティ意識の向上:組織全体のセキュリティ意識が向上する

- コンプライアンス対応:各種セキュリティ基準への適合性を確認できる

- 顧客信頼性の維持:セキュリティ事故を防ぎ、顧客の信頼を維持できる

企業の評判と信頼性への影響

セキュリティ事故が発生した場合、企業の評判と信頼性に与える影響は計り知れません。

- 顧客離れ:セキュリティ事故のニュースにより、既存顧客が離れる

- 新規顧客の獲得困難:セキュリティに不安を感じる潜在顧客が他社を選択

- 株価への影響:上場企業の場合、株価の下落につながる可能性

- 法的責任:個人情報保護法違反などにより、法的責任を問われる

- 復旧コスト:事故対応やシステム復旧に多額の費用がかかる

Webサイトの脆弱性が原因で起こった被害事例

実際に発生したWebサイトの脆弱性による被害事例を紹介します。

これらの事例から脆弱性診断の重要性を理解しましょう。

会員制サービスWebサイトの会員情報漏えい

自社Webサイトの検索機能の脆弱性から、データベースに不正アクセスされ、会員制サービス等のメールアドレスおよび暗号化パスワードが最大10万件あまりが流出。

サイトを一時閉鎖し、全ユーザーのパスワードを初期化し、利用者への注意喚起を実施した。

ECサイトのクレジットカード情報流出

運営するECサイトに不正スクリプトを埋め込まれ、ユーザーが入力したカード情報や登録情報が攻撃者に送信され、3万名分のクレジットカード情報および最大15万名分の個人情報が流出。

対象期間に同サイトでカード決済を利用した顧客に、クレジットカード不正利用のリスクが発生した。

大学研究室ホームページの個人情報漏えい

研究室ホームページで使用していたコンテンツマネジメントシステム(CMS)の脆弱性から、管理権限を乗っ取られた。サイトに保管されていた、氏名・メールアドレス等含む個人情報 約380人分が外部に流出。

同一サーバ上の150サイトすべてを一時閉鎖する事態となり、メディアにも報道され大学の信用失墜につながった。

サイト脆弱性をチェックするには?

自分でできる確認ポイント

自社のWebサイトは大丈夫だろうか?と不安になったら、まず自分でできる範囲で確認してみましょう!

セキュリティ専門家ではないWeb担当者でもいますぐ実施できる基本的な脆弱性診断のステップを紹介します。

診断対象の範囲を決める

脆弱性診断を行う前に、診断対象の範囲を明確にしましょう。

- 公開Webサイト全体:企業の公式サイトやECサイトなど

- 特定の機能:ログイン機能やお問い合わせフォームなど

- 管理画面:CMSの管理画面など

無料の診断ツールを活用する

無料の診断ツールを活用し、基本的なチェックをしてみましょう。

初めて使う場合におすすめのツールを紹介します。

- SSL/TLS診断ツール Qualys SSL Labs

サーバーのSSL/TLS設定を詳細に診断し、評価してくれます。URLを入力するだけで利用できます。 - 脆弱性スキャンツール OWASP ZAP

基本的な脆弱性を自動で検出できます。ツールを自分のPCにインストールして利用します。 - セキュリティヘッダーチェックツール Security Headers

WebサイトのHTTPセキュリティヘッダーを診断します。URLを入力するだけで利用できます。

基本的なセキュリティチェックを実施する

目視で可能な基本的なセキュリティチェックを実施しましょう。

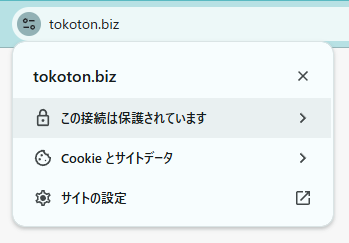

- SSL証明書は有効か

SSL証明書は、ブラウザのアドレスバーで確認できます。

Chromeの場合は下記から証明書を確認できます。

- CMS・プラグインのバージョンは最新か

CMS本体と付随するプラグインのバージョンを確認してみましょう。管理画面から確認できます。 - 管理画面は安全か

管理画面にログインする際のセキュリティを確認してみましょう。- 管理画面のURLが推測されにくいものになっているか

- 連続したログイン失敗に対する制限があるか

- 重要な機能に二要素認証が設定されているか

診断結果をもとに対策を実施する

診断で発見された脆弱性に対して、優先順位をつけて対策を実施しましょう。

これらの診断は最低限のものになりますが、まずはこれらのチェックを行い、対応した後に専用ツールによる診断や専門家による手動診断を行うことでより精度の高い診断結果を得ることができます。

詳しく診断するには

脆弱性診断を効果的に進めるための手順と方法について詳しく解説します。

- 診断対象の明確化:どのシステムを診断するか明確に決定

- 診断範囲の設定:診断する機能やページの範囲を設定

- 診断方法の選択:ツール診断、手動診断、または両方の組み合わせ

- スケジュールの策定:診断の実施スケジュールを決定

- 経営陣への報告:診断実施の承認を得る

- IT部門への連絡:システムへの影響を確認

- 開発チームへの通知:診断対象のシステムについて説明

- 運用チームへの通知:診断中の注意事項を共有

- テスト環境の準備:可能であれば本番環境と同等のテスト環境を用意

- バックアップの取得:診断前のデータバックアップ

- 監視体制の強化:診断中のシステム監視を強化

- 緊急時対応手順の確認:問題発生時の対応手順を確認

- タイミング:業務に影響しない業務時間外に実施し、大規模な場合は段階的な実施も検討

- リスク管理:関係者に進捗や状況を定期的に報告し、情報共有を徹底する

脆弱性診断には、主に以下の2つの方法があります。

1. ツールを使用した診断

専用の脆弱性診断ツールを使用して自動的に脆弱性をスキャンする方法です。

- 広範囲を短時間で診断できる

- 費用を抑えることができる

- 定期的な診断が容易

- 複雑なシステム構成には対応できないことも

- 誤検知や見落としが発生する可能性

- 結果の解釈に専門知識が必要

ツールを使用した脆弱性診断の流れは以下の通りです。

ツールの選定

脆弱性診断ツールを選定する際は、技術的要件、運用要件、コスト要件に照らして選定する

- 技術的要件

- 診断対象に対応しているか

- 必要な脆弱性項目が含まれているか

- 検出精度と誤検知の少なさ

- 新たな脆弱性への対応速度

- 運用要件

- 使いやすいか

- 生成されるレポートは分かりやすいか

- 既存システムとの連携はどうか

- 技術サポートが充実しているか

- コスト要件

- ライセンス費用や導入費用といった初期費用

- 保守費用やサポート費用といったランニングコスト

- 投資対効果(ROI)

- 将来的な拡張性(スケーラビリティ)

診断対象の範囲とスケジュールを決定し、本番環境への影響を最小限に抑えた診断を行う

診断結果を保存し、適切に管理する

発見された脆弱性の重要度評価を行い、リスクレベルに応じて対策の優先順位を決定・実施

セキュリティの専門家が手動で脆弱性を診断する方法です。

- 複雑なシステムにも対応できる

- ツールでは検出できない脆弱性も発見できる

- 診断結果に基づいた具体的な対策提案が得られる

- 費用が高くなる傾向がある

- 診断に時間がかかる

- 定期的な実施が難しい場合がある

専門家に依頼した場合の主な流れは以下の通りです。

ドメイン情報の収集としてWHOIS情報やDNSレコード、サブドメインの調査

開放されているポートや稼働しているサービス、使用されている技術スタックの特定

認証・認可(ログインや権限管理)、入力値検証(SQLインジェクションやXSS)、セッション管理(セッションIDの管理)、ファイルアップロード(アップロード機能の安全性)などを総合的に確認

発見された脆弱性を重要度や影響度で整理し、具体的な修正方法を提案したうえで、対策後の再診断スケジュールもまとめて計画

診断結果を効果的にまとめた報告書の作成方法を紹介します。

報告書の構成

下記のような構成が望ましいです。

- エグゼクティブサマリー:経営陣向けの概要

- 技術的詳細:技術者向けの詳細な内容

- リスク評価:発見された脆弱性のリスク評価

- 対策提案:具体的な対策方法の提案

報告書の内容

報告書では、下記の内容を網羅するようにしましょう。

- 発見された脆弱性の一覧:脆弱性の種類と重要度

- 影響度の評価:各脆弱性の影響度評価

- 対策の優先順位:対策の実施優先順位

- スケジュール提案:対策実施のスケジュール

診断結果の解釈と分析

脆弱性診断を行った後、診断結果を正しく解釈し、分析するためのポイントを紹介します。

脆弱性の重要度を評価する際には、まず「CVSSスコア(共通脆弱性評価システム)」を確認します。CVSSスコアは、脆弱性の深刻度を0.0から10.0までの数値で定量的に評価する国際的な指標であり、スコアが高いほどリスクが大きいことを示します。影響範囲を具体的に把握したうえで、実際に攻撃が行われる難易度や、攻撃者がその脆弱性を悪用できる可能性についても評価し、総合的に重要度を判断します。

リスク評価を行う際には、脆弱性が悪用された場合に事業へどのような影響が及ぶかを考慮し、システムの安定性や性能に与える影響を評価します。法令違反につながる可能性がないかも確認することも重要です。

重要度とリスクの評価を行ったら、脆弱性への対策の優先順位を決めます。

- 緊急度の高い脆弱性:即座に対応が必要なもの

- 重要度の高い脆弱性:計画的に対応するもの

- 低リスクの脆弱性:余裕があれば対応するもの

脆弱性対策の実践

発見された脆弱性に対する具体的な対策方法について詳しく解説します。

脆弱性を修正する際の基本的な手順を紹介します。

脆弱性の詳細分析と影響範囲の確認を行い、最適な修正方法を検討します。

その後、修正スケジュールの策定を行います。

テスト環境で修正内容を検証し、問題なければ本番環境へ適用します。

万一のためのロールバック準備も事前に忘れずに行っておきます。

修正により、脆弱性が解消したか確認します。

機能やパフォーマンスへの影響がないかも確認しておきます。

セキュリティパッチとは、ソフトウェアやシステムの既知の脆弱性を修正するために提供される更新プログラムです。パッチを適用しないまま放置すると、攻撃者に悪用されるリスクが高まります。

Windows Updateのようなものです!

パッチ情報の収集

ベンダーやセキュリティ情報サイトでパッチ情報を収集し、影響度を評価したうえで必要に応じて適用を判断します。

パッチの適用

まずはテスト環境でパッチを適用し、不具合が起こらないかの検証を行います。

本番適用前にはバックアップを取得し、ロールバックできるようにしておきましょう。

適用後の確認

テスト環境でうまくいっても本番環境で不具合が起きる可能性もありますので、動作確認は必ず行います。長期的な影響も鑑みて、適用の記録を残しておきます。

認証とアクセス管理の強化はセキュリティ対策の基本ですが、攻撃者に最も狙われやすいポイントでもあります。

特に近年はAI技術の発達により、従来のパスワード認証だけでは突破されやすくなっており、より厳格なパスワードポリシーや多要素認証の導入が求められています。

認証の強化

- 強固なパスワードポリシー:英数字・記号を含む十分な長さのパスワードを必須とし、辞書攻撃や総当たり攻撃に耐えうる複雑さを求めます。定期的なパスワード変更や過去のパスワード再利用禁止、パスワード漏洩時の即時リセット対応も推奨しましょう。

- 多要素認証:パスワードに加え、ワンタイムパスワード(OTP)、認証アプリ、SMS認証など、複数の認証要素を組み合わせて不正ログインリスクを低減します。

- アカウントロック機能:一定回数以上のログイン失敗時にアカウントを一時的にロックし、総当たり攻撃(ブルートフォースアタック)を防止します。ロック解除には本人確認や管理者対応、一定時間経過後の自動解除などを組み合わせましょう。

- セッション管理:セッションIDの推測困難なランダム生成、HTTPSによる暗号化通信、セッションタイムアウトの設定、不正利用時の強制ログアウト、CookieのSecure属性・HttpOnly属性・SameSite属性の設定など、多層的な対策を実施します。

アクセス制御の強化

- 最小権限の原則:万が一アカウントが侵害された場合でも被害範囲を最小限に抑えるため、各ユーザーやシステムに対して業務遂行に必要最小限の権限のみを付与します。

- アクセスログの監視と分析:システムやアプリケーションへのアクセスログを詳細に記録し、定期的に監視・分析します。ログは改ざん防止のため安全な場所に保管し、異常検知やインシデント発生時の調査にも活用できるようにします。

- 異常なアクセスの検知と対応:通常とは異なるアクセスパターン(例:短時間に大量のログイン試行、不審なIPアドレスからのアクセス、深夜帯の不自然な操作など)を自動的に検知する仕組みを導入します。検知ルールは最新の脅威動向に合わせて定期的に見直します。

継続的な改善

認証やアクセス制御は定期的に見直し、新たな脅威に対応できるようにします。

ユーザーへのセキュリティ教育やポリシーの更新も継続的に行いましょう。

定期的な脆弱性診断の重要性

脆弱性診断は一度行えば終わりではありません。定期的に実施することが重要です。

サイバー攻撃の手法は日々進化しており、以前は問題ないと判断されたことであっても、1年後には問題ありとなる場合もあります。リニューアルや機能追加などによって新たな脆弱性が生まれる可能性もあり、定期的な脆弱性診断を行う必要があります。

推奨される診断頻度

- 重要なシステム:3〜6ヶ月に1回

- 一般的なWebサイト:年に1回

- 大きな変更時:サイトリニューアルやシステム変更時

定期的な情報収集

IPA(情報処理推進機構)のWebサイトを活用して最新の脅威情報や脆弱性情報を収集することも有効です。

IPAのWebサイトでは、最新の脆弱性情報を提供しています。こまめにチェックして、自社のWebサイトに関連する情報が出ていないか確認しておきましょう。

まとめ

サイト脆弱性診断は、Webサイトのセキュリティを確保するために欠かせないプロセスです。Web担当者やWebディレクターが基本的な知識を持ち、定期的な診断を実施することで、多くのセキュリティリスクを低減することができます。

自社での対応が難しい場合は、専門業者に依頼することも検討しましょう。脆弱性診断を通じて、安全なWebサイト運用を実現してください。

セキュリティ対策は一度行えば終わりではなく、継続的に取り組むことが重要です。定期的な脆弱性診断を実施し、常に最新の脅威に対応できる体制を整えましょう!

脆弱性診断を陰から支える「トコトン」

「トコトン」は、日々の細かい更新依頼の情報を一元化できるプロジェクト管理ツールです。

下記のように、Webサイトの保守・管理・運用に特化した様々な機能を搭載しています。

- 作業ごとにスレッド化できるから、同時多発で発生する作業を整理できる

- 案件ステータスを「依頼中→対応中→確認中→公開済」などに整理し、誰でも一目で状況把握が可能に

- 個人単位でタスクを割り振りし、一覧表示も可能

- 各案件にコメントやファイルを紐づけることで、過去のやり取りも簡単に追跡可能

- カレンダー表示でタスクの抜け漏れを予防

- ユーザー数無制限だから関係者全員で情報を確認可能

サイトに関する履歴を一元管理

脆弱性診断の履歴はもちろん、Webサイトの変更や提案の履歴もすべて一元管理できます。

この変更はいつどのような経緯で行われたのか?もすぐに確認できます。

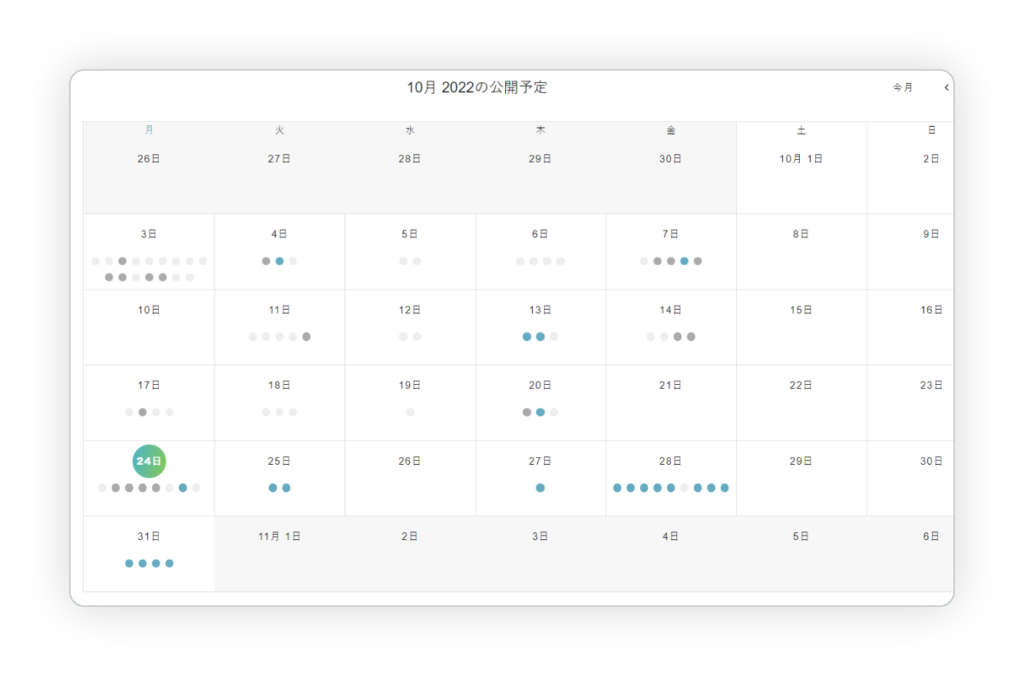

月単位の予定を視覚化する「カレンダー型公開日管理機能」

トコトンでは、公開日をはじめ、サイト更新に関わるタスクをカレンダーをベースに管理できます。

脆弱性診断を行う際、どのタイミングが更新とぶつからないかを把握できます。

トコトンをぜひご活用ください。

無料デモ体験の申し込みも受け付け中です。

詳しいサービス内容については、依頼管理ツール「トコトン」サービスサイトからご確認ください。